Puerto USB, alarma y bloqueador de invasiones a tu PC

En la lucha entre los criminales digitales y la policía se crean varios medios de impedir el acceso a informaciones por ambas partes. Conoce uno de ellos: USBKill.

No es novedad que el mundo está lleno de hackers, una buena parte enfocado a idear diversas maneras para hacernos daños mediante virus y robo de datos. Sin embargo, también existen otros que aplican sus conocimientos hacia buenas acciones, como es el caso de Edward Snowden.

Sea cual fuera la intención de estos agentes, la policía no se ha quedado atrás y ha invertido fuertes millones en reforzar la seguridad cibernética, buscando maneras de evitar acciones criminales. Una de las más recientes armas tecnológicas utilizada por los hackers y crackers para evitar a la policía se llama USBKill.

¿Qué es un hacker?

En el área de tecnología de la información, hacker es definido como la persona que se dedica a descifras dispositivos, programas y redes de computadoras con la intención de manipularlos o modificarlos sin autorización alguna. Gracias a esas personas, muchas brechas de seguridad son encontradas y resueltas por las grandes compañías de seguridad.

Diferente a lo que acostumbramos a leer, hacker es un programador enfocado a experimentar y probar diversas herramientas. Generalmente es joven, pero no necesariamente disciplinado. Los que utilizan ese conocimiento para realizar acciones ilegales son los denominados crackers.

¿Cómo funciona USBKill?

Ese script funciona en los principales sistemas operacionales de la computadora – Windows, OS X y Linux – y permite que tu máquina se apague al detectar cierta actividad en el puerto USB. Sirve tanto en el caso que alguien intente conectar un USB como para retirarlo de la computadora. Cualquier movimiento en el puerto, de entrada o salida, apagará la PC.

Más allá de USBKill

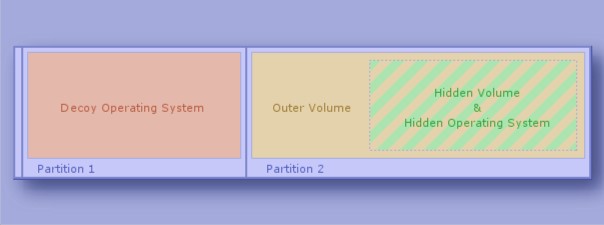

Pero no solo apagando la computadora evitas que las informaciones sean ingresadas al encenderla, razón por la cual los usuarios de USBKill están valiéndose de VeraCrypt (sucesor de TrueCrypt, que generó trabajo hasta para la NSA). Este permite participar tu disco rígido y utilizar dos sistemas operacionales con contraseñas diferentes, quedando uno oculto en la parte “libre” de una de las particiones del sistema principal. La criptografía también ha sido usada en el sistema oculto, aumenta la “seguridad”.